Existen dos tipos de cifrado uno de clave pública y otro de clave privada. A continuación se encuentra una breve explicación de cada uno

1.12.2.1 Cifrado de clave secreta o encriptación simétrica Es la forma clásica de criptografía, en este esquema dos personas que deseen intercambiar información comparten una clave secreta que usada para encriptar y desencriptar. este proceso requiere la comunicación previa de la clave mediante un mecanismo seguro, la característica más relevante de estos sistemas es que son bastante rápidos. la figura 4 ilustra este proceso.

Hay un gran número de mecanismos basados en clave secreta, en 1975 el gobierno de los Estados Unidos decidió aumentar la seguridad en las comunicaciones de los organismos oficiales utilizando la criptografía moderna. Para ellos se creo un algoritmo nuevo basado en el algoritmo Lucifer de IBM. Este algoritmo se llamó DES (Data Encryption Standard). DES es actualmente el algoritmo de encriptación más utilizado en el mundo. Hay muchos sistemas para comunicación segura en redes públicas que usan solo criptografía de clave secreta, el más notable es Kerberos del MIT. Otros mecanismos de cifrado con clave secreta son : RC2, RC4, IDEA, SkipJack, Blowfish, etc.

Método de cifrado Simétrico

1.12.2.2 Cifrado con clave pública o encriptación asimétrica. Este sistema es relativamente nuevo, fue concebido inicialmente en 1976 por Diffie y Hellman, en 1977 Rivest, Shamir y Adleman inventaron el sistema RSA (Rivest, Shamir y Adleman), la primera realización de un sistema de clave pública. En éste mecanismo cada usuario tiene un par de claves, una privada un una pública, permitiendo que se pueda publicar la clave publica y que la contraparte encripte los mensajes y los descifre con la clave privada.

Gracias a la introducción de las claves, mantener en secreto el algoritmo ya no es necesario, basta con mantener en secreto las claves. Incluso todo el mundo podría utilizar el mismo algoritmo, ya que las claves serían distintas y secretas.

Existe la posibilidad de encontrar la clave a partir del texto encriptado y el algoritmo de encriptación, pero se necesitarían procesadores muy potentes, además de una gran inversión de tiempo. Se prevé sin embargo, que con el tiempo se logre hacer.

La clave privada puede ser guardada en el ordenador del usuario o en una tarjeta inteligente. La clave pública se distribuye libremente y puede ser conocida por todo el mundo. Todas las comunicaciones cifradas se realizan mediante claves públicas. La clave secreta sólo es conocida por el usuario correspondiente.

La clave secreta se utiliza para descifrar documentos codificados mediante la clave pública por otro usuario, o para firmar documentos. Con la Encriptación Asimétrica, para enviar un mensaje en forma confidencial a un destinatario basta con buscar la clave pública de ese destinatario. De esta forma sólo él podrá descifrarlo mediante su clave privada que mantiene en secreto.

No es necesario que el remitente y el destinatario intercambien previamente claves secretas ya que el remitente sólo necesita averiguar la clave pública del destinatario. Para evitar posibles suplantaciones de identidad, es necesario contar con una tercera parte fiable que acredite de forma fehaciente la clave pública de las personas o entidades. Esta es la función primordial de la Autoridades de Certificación.

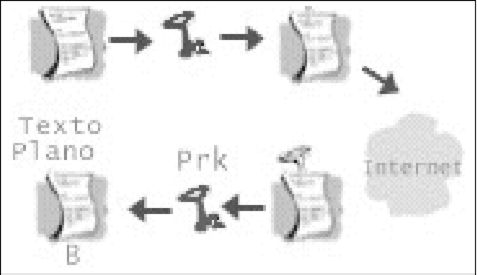

En la figura 2 se ilustra el método de cifrado Asimétrico, en el cual se consulta la clave pública de B a la Autoridad de Certificación para cifrar el mensaje y se descifra con la clave privada.

El sistema de Encriptación Asimétrica más famoso es el algoritmo RSA utilizado por el protocolo SET. Con la finalidad que terceras personas no publiquen sus claves públicas como de otras personas con el malicioso objetivo de leer los mensajes, se crearon las terceras partes de confianza que son las entidades que merecen la confianza de otros actores, en un escenario de seguridad donde no existe confianza directa entre las partes involucradas en la transacción Cuando un usuario A decide enviar un mensaje cifrado a otro usuario B, codifica el mensaje con la clave pública de B.

Figura 2. Método de cifrado asimétrico

Cuando B recibe el mensaje cifrado, lo descifra con su clave secreta. En realidad, el proceso de cifrado usando clave publica es mucho más lento que el sistema de clave simétrica, por lo tanto, lo que se hace es encriptar con un sistema de cifrado simétrico como DES, y luego, se cifra la clave simétrica con la clave publica de B y se envía junto con el mensaje cifrado, en el receptor (B), utilizando su clave privada descifra la clave simétrica y con esta última el mensaje.

La misma naturaleza del sistema de clave publica hace intuir que podría ser utilizado para firmar los mensajes, algunos sistemas de cifrado como RSA permiten cifrar y descifrar con la clave publica y la clave privada, de este modo, un mensaje cifrado por B con su clave privada, solo puede se descifrado por el que tenga su clave publica (A) y se garantizaría que el mensaje ha sido enviado por B.

Esto traería una enorme responsabilidad en la gestión de seguridad de la clave privada usada para firmar un mensaje. Pues puede ser usada aun después de su tiempo de vida, para falsificar documentos y hacerlos aparecer como si fueran viejos, o para enviar hacer suplantación si la clave aun es válida.

Infraestructura de clave pública (PKI): Es un sistema para la publicación de claves publicas y valores asociados a ella, básicamente las operaciones de un sistema de PKI son: Certificación: Proceso de asociar el valor de una clave a un individuo, organización, otra entidad o trozo de información. Validación: Es el proceso de verificación que el certificado es aun válido. Esta infraestructura de clave pública consta de una serie de autoridades que se especializan en papeles concretos: · Autoridades de certificación (CA).

Entidad que vincula la clave pública a una entidad registrada proporcionando un servicio de identificación. Una CA es a su vez identificada por otra CA creándose una jerarquía o árbol de confianza · Autoridades de fechado digital (TSA). Entidad que vincula un instante de tiempo a un documento electrónico, avalando con su firma la existencia del documento en el instante referenciado (resolverían el problema de la exactitud temporal de los documentos electrónicos).[8]